- Tcpdump – Capturar e analisar tráfego de rede no Linux

- Tenho uma aplicação que está sendo bloqueada pelo Winco Firewall, como faço para permitir o acesso?

- “Servidor está indisponível ou não é SSL. A conexão será reiniciada a cada 30 segundos”

- "O endereço do servidor não é igual ao endereço requerido.”

- Meu servidor DHCP está fornecendo IPs em uso. O que pode estar errado?

- Ativei o serviço de inspeção HTTPS e as estações não conseguem mais acessar nenhum site. O que pode ser?

Tcpdump – Capturar e analisar tráfego de rede no Linux

Data de criação: 30/10/2023

Última alteração: 21/11/2023

Tcpdump é uma excelente ferramenta de análise de pacotes, utilizada em linha de comando para capturar ou filtrar pacotes, recebidos ou transferidos através de uma rede em uma interface específica.

Neste procedimento abaixo iremos auxiliar como realizar a captura em uma porta específica, onde o cenário é:

Criamos uma regra em Conectividade >> Regras de Entrada (DMZ), mas não está funcionando a regra de redirecionamento.

O Tcpdump ajudará no diagnóstico para detectar se o pacote está chegando em nosso servidor do Winco Firewall, assim conseguimos detectar se o problema está ocorrendo antes de chegar ao Winco Firewall. Em grande parte das estruturas de rede a Borda de acesso à internet temos o Modem/Roteador do provedor que realiza o bloqueio inicial e para podemos detectar e solucionar, podemos utilizar o comando tcpdump a fim de analisar e capturar os pacotes para a porta especifica.

Instalação

Para instalar o tcpdump no Linux, use o comando a seguir no terminal:

yum install tcpdump

Sintaxe de utilização do tcpdump:

tcpdump -i eth0 tcp and port <porta>

O parâmetro -i especifica a interface que deseja realizar o teste, neste cenário precisamos capturar pacote da interface externa, onde chega o acesso à internet.

Para listar as suas interfaces no Linux digite o comando ifconfig

Ex:

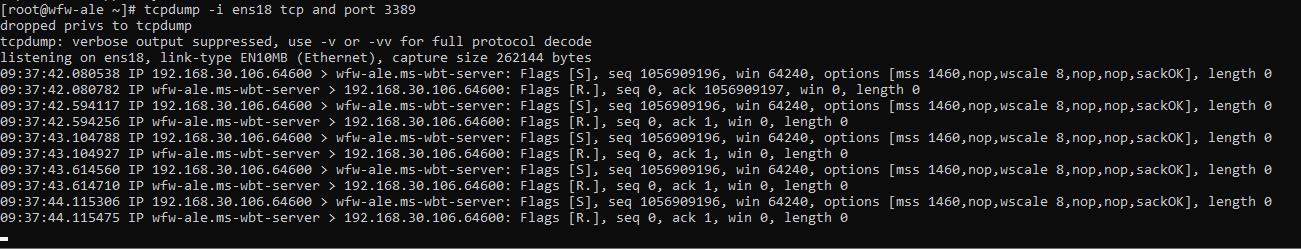

tcpdump -i ens18 tcp and port 3389

Caso o pacote esteja chegando ao servidor do Winco Firewall, devemos obter o seguinte resultado abaixo:

Caso não ocorra o resultado acima, você deve verificar o equipamento de Borda (Modem/Roteador), e assim verificar as regras de firewall do equipamento e identificar a regra de redirecionamento da porta para o IP do servidor do Winco Firewall.

Podemos também analisar se os pacotes estão sendo enviados para o equipamento de destino com o seguinte comando:

tcpdump -i eth1 tcp and port 3389

Onde eth1 referenciado no comando acima é nossa interface interna do Winco Firewall, assim podemos analisar se o pacote que o Winco Firewall está recebendo está sendo enviado corretamente a porta de destino do equipamento.

Com este procedimento acima, utilizamos um simples recurso do tcpdump, mas o tcpdump é uma poderosa ferramenta para podemos diagnosticar e analisar tráfegos de IP/Portas/Serviços. Para obter mais informações do tcpdump, acesse o link abaixo: